Hallazgos claves

En enero de 2025, observamos más de 18 000 nuevos sitios web relacionados con San Valentín o el amor, lo que marca un aumento del 5 % en comparación con el mes anterior

De estos, 1 de cada 72 sitios web registrados recientemente se identificó como malicioso o riesgoso

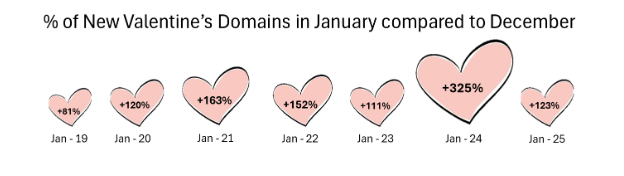

Enfocándonos específicamente en los sitios web relacionados con San Valentín, hubo un aumento del 123 % en los sitios web registrados recientemente en el último mes, lo que coincide con las tendencias observadas en años anteriores

Ejemplo de campaña de correo electrónico

A finales de enero, Check Point Research (CPR) descubrió una campaña de correo electrónico de phishing dirigida a consumidores con una oferta fraudulenta para ganar una «cesta de San Valentín». Los correos electrónicos, que incluían como asunto «Has ganado… cesta de San Valentín», eran casi idénticos y solo se diferenciaban en el nombre de la tienda. Cada mensaje animaba a los destinatarios a responder a algunas preguntas a cambio de una cesta, mostrando la misma imagen atractiva en todos los correos electrónicos.

Los atacantes intentaron engañar a las víctimas para que hicieran clic en enlaces maliciosos, prometiéndoles falsamente la recompensa. Estos enlaces también han sido marcados como phishing por muchos motores de seguridad y probablemente fueron diseñados para robar información personal y de pago.

Cómo rechazar un intento de phishing

Evita interactuar con el correo electrónico: nunca interactúes con un mensaje sospechoso de phishing. Si un correo electrónico contiene un enlace desconocido, un archivo adjunto inesperado o solicita una respuesta, abstente de hacer clic, abrir o responder.

Elimina el correo electrónico después de informar: una vez que hayas informado, elimina el correo electrónico sospechoso de tu bandeja de entrada para evitar interacciones accidentales en el futuro.

Nunca compartas tus credenciales: el robo de credenciales es un objetivo común de los ciberataques. Muchas personas reutilizan los mismos nombres de usuario y contraseñas en muchas cuentas diferentes, por lo que robar las credenciales de una sola cuenta probablemente le dé a un atacante acceso a varias cuentas en línea del usuario. Como resultado, los ataques de phishing están diseñados para robar credenciales de inicio de sesión de varias formas.

Ten cuidado con las ofertas de compra que parecen demasiado buenas para ser verdad: en realidad son demasiado buenas y no son ciertas… Un descuento del 80 % en un nuevo iPhone o una pieza de joyería no suele ser una oportunidad de compra confiable ni digna de confianza.

Verifique siempre que está realizando el pedido en línea desde una fuente auténtica: NO haga clic en enlaces promocionales en correos electrónicos, en su lugar busque en Google el minorista que desea y haga clic en el enlace de la página de resultados de Google.

Defensa contra ataques de phishing

El phishing sigue siendo una de las amenazas cibernéticas más frecuentes debido a su simplicidad y su alta tasa de éxito. Si bien es fundamental mantenerse informado sobre las tácticas de phishing y las mejores prácticas, las soluciones de seguridad avanzadas pueden ayudar a detectar y prevenir estas amenazas antes de que causen daños.

Check Point Harmony Email & Collaboration Suite Security ofrece protección integral para Microsoft 365, Google Workspace y plataformas de colaboración, lo que protege a los usuarios contra el phishing, el malware y otras amenazas basadas en el correo electrónico.

Acerca de Check Point Research

Check Point Research proporciona inteligencia sobre ciberamenazas a los clientes de Check Point Software y a la comunidad de inteligencia. El equipo de investigación recopila y analiza datos de ciberataques globales almacenados en ThreatCloud para mantener a los ciberdelincuentes a raya, al tiempo que se asegura de que todos los productos de Check Point estén actualizados con las últimas protecciones. El equipo de investigación está formado por más de 100 analistas e investigadores que cooperan con otros proveedores de seguridad, las fuerzas de seguridad y varios CERTs.